Как настроить виртуальную локальную сеть (VLAN)

Сети VLAN есть везде. Вы можете найти их в большинстве организаций с правильно настроенной сетью. Если это не было очевидно, VLAN означает «виртуальная локальная сеть», и они повсеместны в любой современной сети, превышающей размер крошечной домашней или очень маленькой офисной сети.

Существует несколько различных протоколов, многие из которых зависят от производителя, но по своей сути каждая VLAN делает примерно то же самое и дает преимущества от масштабирования VLAN по мере роста вашей сети и ее организационной сложности.

Эти преимущества во многом объясняют, почему виртуальные локальные сети так сильно зависят от профессиональных сетей любого размера. Фактически, без них было бы сложно управлять сетями или масштабировать их.

Преимущества и масштабируемость виртуальных локальных сетей объясняют, почему они стали настолько повсеместными в современных сетевых средах. С пользователем виртуальных локальных сетей было бы сложно управлять или масштабировать даже сети средней сложности.

Что такое VLAN?

Итак, вы знаете аббревиатуру, но что такое VLAN? Базовая концепция должна быть знакома всем, кто работал с виртуальными серверами или использовал их.

Задумайтесь на секунду, как работают виртуальные машины. Несколько виртуальных серверов размещаются в одном физическом элементе оборудования, на котором работает операционная система и гипервизор для создания и запуска виртуальных серверов на одном физическом сервере. Благодаря виртуализации вы можете эффективно превратить один физический компьютер в несколько виртуальных компьютеров, каждый из которых доступен для отдельных задач и пользователей.

Виртуальные локальные сети работают примерно так же, как виртуальные серверы. На одном или нескольких управляемых коммутаторах запускается программное обеспечение (аналогичное программному обеспечению гипервизора), которое позволяет коммутаторам создавать несколько виртуальных коммутаторов в одной физической сети.

Каждый виртуальный коммутатор представляет собой отдельную автономную сеть. Основное различие между виртуальными серверами и виртуальными локальными сетями заключается в том, что виртуальные локальные сети могут быть распределены по нескольким физическим компонентам оборудования с помощью специального кабеля, называемого магистралью.

Как это работает

Представьте, что вы управляете сетью для растущего малого бизнеса, добавляете сотрудников, разделяете на отдельные отделы и становитесь более сложными и организованными.

Чтобы отреагировать на эти изменения, вы перешли на коммутатор с 24 портами, чтобы разместить новые устройства в сети.

Вы можете просто подключить кабель Ethernet к каждому из новых устройств и вызвать задачу как выполненную, но проблема в том, что хранилище файлов и службы, используемые каждым отделом, должны храниться отдельно. VLAN - лучший способ сделать это.

В веб-интерфейсе коммутатора вы можете настроить три отдельные сети VLAN, по одной для каждого отдела. Самый простой способ их разделить - по номерам портов. Вы можете назначить порты 1-8 первому отделу, назначить порты 9-16 второму отделу и, наконец, назначить порты 17-24 g последнему отделу. Теперь вы организовали свою физическую сеть в три виртуальные сети.

Программное обеспечение коммутатора может управлять трафиком между клиентами в каждой VLAN. Каждая VLAN действует как собственная сеть и не может напрямую взаимодействовать с другими VLAN. Теперь у каждого отдела есть своя собственная меньшая, менее загроможденная и более эффективная сеть, и вы можете управлять ими с помощью одного и того же оборудования. Это очень эффективный и экономичный способ управления сетью.

Когда вам нужно, чтобы отделы могли взаимодействовать, вы можете сделать это через маршрутизатор в сети. Маршрутизатор может регулировать и контролировать трафик между сетями VLAN и обеспечивать более строгие правила безопасности.

Во многих случаях отделам необходимо работать вместе и взаимодействовать. Вы можете реализовать связь между виртуальными сетями через маршрутизатор, задав правила безопасности для обеспечения соответствующей безопасности и конфиденциальности отдельных виртуальных сетей.

VLAN против подсети

На самом деле VLAN и подсети очень похожи и выполняют схожие функции. И подсети, и VLAN разделяют сети и широковещательные домены. В обоих случаях взаимодействие между подразделениями может происходить только через маршрутизатор.

Различия между ними заключаются в форме их реализации и в том, как они изменяют структуру сети.

Подсеть IP-адреса

Подсети существуют на уровне 3 модели OSI, сетевом уровне. Подсети представляют собой структуру сетевого уровня и обрабатываются маршрутизаторами, организованными вокруг IP-адресов.

Маршрутизаторы выделяют диапазоны IP-адресов и согласовывают соединения между ними. Это возлагает всю нагрузку на управление сетью на маршрутизатор. Подсети также могут усложняться по мере увеличения размера и сложности вашей сети.

VLAN

Сети VLAN находят свое пристанище на уровне 2 модели OSI. Уровень канала передачи данных более близок к аппаратному и менее абстрактен. Виртуальные локальные сети эмулируют оборудование, действующее как отдельные коммутаторы.

Однако виртуальные локальные сети могут разбивать широковещательные домены без необходимости подключаться обратно к маршрутизатору, снимая с маршрутизатора часть бремени управления.

Поскольку VLAN - это их собственные виртуальные сети, они должны вести себя так, как будто у них есть встроенный маршрутизатор. В результате VLAN содержат по крайней мере одну подсеть и могут поддерживать несколько подсетей.

Сети VLAN распределяют нагрузку на сеть, а. несколько коммутаторов могут обрабатывать трафик внутри VLAN без участия маршрутизатора, что делает систему более эффективной.

Преимущества VLAN

К настоящему времени вы уже видели несколько преимуществ, которые VLAN приносят. В силу того, что они делают, VLAN обладают рядом ценных атрибутов.

VLAN помогают в обеспечении безопасности. Разделение трафика ограничивает любую возможность несанкционированного доступа к частям сети. Это также помогает остановить распространение вредоносного программного обеспечения, если оно попадет в сеть. Потенциальные злоумышленники не могут использовать такие инструменты, как Wireshark, для перехвата пакетов где-либо за пределами виртуальной локальной сети, в которой они находятся, что также ограничивает эту угрозу.

Эффективность сети имеет большое значение. Внедрение виртуальных локальных сетей может сэкономить или обойтись компании в тысячи долларов. Разделение широковещательных доменов значительно увеличивает эффективность сети за счет ограничения количества устройств, участвующих в обмене данными одновременно. VLAN снижает потребность в развертывании маршрутизаторов для управления сетями.

Часто сетевые инженеры предпочитают создавать виртуальные локальные сети для каждой услуги, отделяя важный или интенсивный сетевой трафик, такой как сеть хранения данных (SAN) или передача голоса по IP (VOIP). Некоторые коммутаторы также позволяют администратору устанавливать приоритеты для виртуальных локальных сетей, предоставляя больше ресурсов более требовательному и отсутствующему критическому трафику.

Было бы ужасно создавать независимую физическую сеть для разделения трафика. Представьте запутанный клубок кабелей, с которыми вам придется бороться, чтобы внести изменения. Это не говоря уже об увеличении стоимости оборудования и энергопотребления. Кроме того, он был бы крайне негибким. VLAN решают все эти проблемы за счет виртуализации нескольких коммутаторов на одном устройстве.

Сети VLAN обеспечивают администраторам сети высокую степень гибкости благодаря удобному программному интерфейсу. Скажем, два отдела меняют офисы. Должен ли ИТ-персонал перемещаться между оборудованием, чтобы приспособиться к изменениям? Нет. Они могут просто переназначить порты на коммутаторах правильным сетям VLAN. Для некоторых конфигураций VLAN этого даже не требуется. Они динамически приспосабливались. Этим сетям VLAN не требуются назначенные порты. Вместо этого они основаны на MAC- или IP-адресах. В любом случае перетасовка переключателей или кабелей не требуется. Гораздо эффективнее и экономичнее реализовать программное решение для изменения местоположения сети, чем перемещать физическое оборудование.

Статические и динамические сети VLAN

Существует два основных типа сетей VLAN, которые классифицируются по способу подключения к ним компьютеров. У каждого типа есть сильные и слабые стороны, которые следует учитывать в зависимости от конкретной сетевой ситуации.

Статическая VLAN

Статические VLAN часто называют VLAN на основе портов, потому что устройства присоединяются путем подключения к назначенному порту. В этом руководстве в качестве примеров пока использовались только статические VLAN.

При настройке сети со статическими VLAN инженер разделит коммутатор по его портам и назначит каждый порт для VLAN. Любое устройство, которое подключается к этому физическому порту, присоединится к этой VLAN.

Статические VLAN обеспечивают очень простую и удобную настройку сетей без особой зависимости от программного обеспечения. Однако сложно ограничить доступ в пределах физического местоположения, потому что человек может просто подключиться. Статические VLAN также требуют, чтобы администратор сети изменил назначение портов на случай, если кто-то в сети изменит физическое местоположение.

Динамический VLAN

Динамические сети VLAN в значительной степени зависят от программного обеспечения и обеспечивают высокую степень гибкости. Администратор может назначать MAC- и IP-адреса для определенных VLAN, что позволяет беспрепятственно перемещаться в физическом пространстве. Машины в динамической виртуальной локальной сети могут перемещаться в любом месте сети и оставаться в одной и той же виртуальной локальной сети.

Хотя динамические VLAN не имеют себе равных с точки зрения адаптируемости, у них есть ряд серьезных недостатков. Коммутатор высокого класса должен взять на себя роль сервера, известного как сервер политики управления VLAN (VMPS (для хранения и доставки адресной информации другим коммутаторам в сети). VMPS, как и любой сервер, требует регулярного управления и обслуживания. и возможны простои.

Злоумышленники могут подделать MAC-адреса и получить доступ к динамическим VLAN, добавив еще одну потенциальную проблему безопасности.

Настройка VLAN

Что вам нужно

Есть несколько основных элементов, которые необходимо выполнить для настройки VLAN или нескольких VLAN. Как указывалось ранее, существует ряд различных стандартов, но наиболее универсальным из них является IEEE 802.1Q. Это то, чему будет следовать этот пример.

Маршрутизатор

Технически вам не нужен маршрутизатор для настройки VLAN, но если вы хотите, чтобы несколько VLAN взаимодействовали друг с другом, вам понадобится маршрутизатор.

Многие современные маршрутизаторы в той или иной форме поддерживают функции VLAN. Домашние маршрутизаторы могут не поддерживать VLAN или поддерживать ее только с ограниченными возможностями. Кастомная прошивка, такая как DD-WRT, поддерживает ее более тщательно.

Говоря о кастомизации, вам не нужен стандартный маршрутизатор для работы с вашими виртуальными локальными сетями. Специальная прошивка маршрутизатора обычно основана на Unix-подобной ОС, такой как Linux или FreeBSD, поэтому вы можете создать свой собственный маршрутизатор, используя любую из этих операционных систем с открытым исходным кодом.

Все необходимые вам функции маршрутизации доступны для Linux, и вы можете настроить установку Linux, чтобы настроить маршрутизатор под ваши конкретные нужды. Для чего-то более полного, загляните в pfSense. pfSense - отличный дистрибутив FreeBSD, созданный как надежное решение для маршрутизации с открытым исходным кодом. Он поддерживает сети VLAN и включает брандмауэр для лучшей защиты трафика между вашими виртуальными сетями.

Какой бы маршрут вы ни выбрали, убедитесь, что он поддерживает необходимые вам функции VLAN.

Управляемый коммутатор

Коммутаторы лежат в основе сетей VLAN. Там происходит волшебство. Однако вам нужен управляемый коммутатор, чтобы воспользоваться функциональностью VLAN.

Чтобы поднять ситуацию на уровень выше, буквально доступны управляемые коммутаторы уровня 3. Эти коммутаторы могут обрабатывать некоторый сетевой трафик уровня 3 и в некоторых ситуациях могут заменять маршрутизатор.

Важно помнить, что эти коммутаторы не являются маршрутизаторами, и их функциональность ограничена. Коммутаторы уровня 3 действительно снижают вероятность сетевой задержки, которая может быть критичной в некоторых средах, где критически важно иметь сеть с очень низкой задержкой.

Карты сетевого интерфейса клиента (NIC)

Сетевые карты, которые вы используете на своих клиентских машинах, должны поддерживать 802.1Q. Скорее всего, есть, но есть на что обратить внимание, прежде чем двигаться дальше.

Базовая конфигурация

Вот самая сложная часть. Существуют тысячи различных возможностей настройки вашей сети. Ни одно руководство не может охватить их все. По сути, идеи, лежащие в основе практически любой конфигурации, одинаковы, как и общий процесс.

Настройка маршрутизатора

Вы можете начать работу несколькими способами. Вы можете подключить маршрутизатор к каждому коммутатору или к каждой VLAN. Если вы выберете только каждый коммутатор, вам нужно будет настроить маршрутизатор, чтобы дифференцировать трафик.

Затем вы можете настроить свой маршрутизатор для обработки проходящего трафика между VLAN.

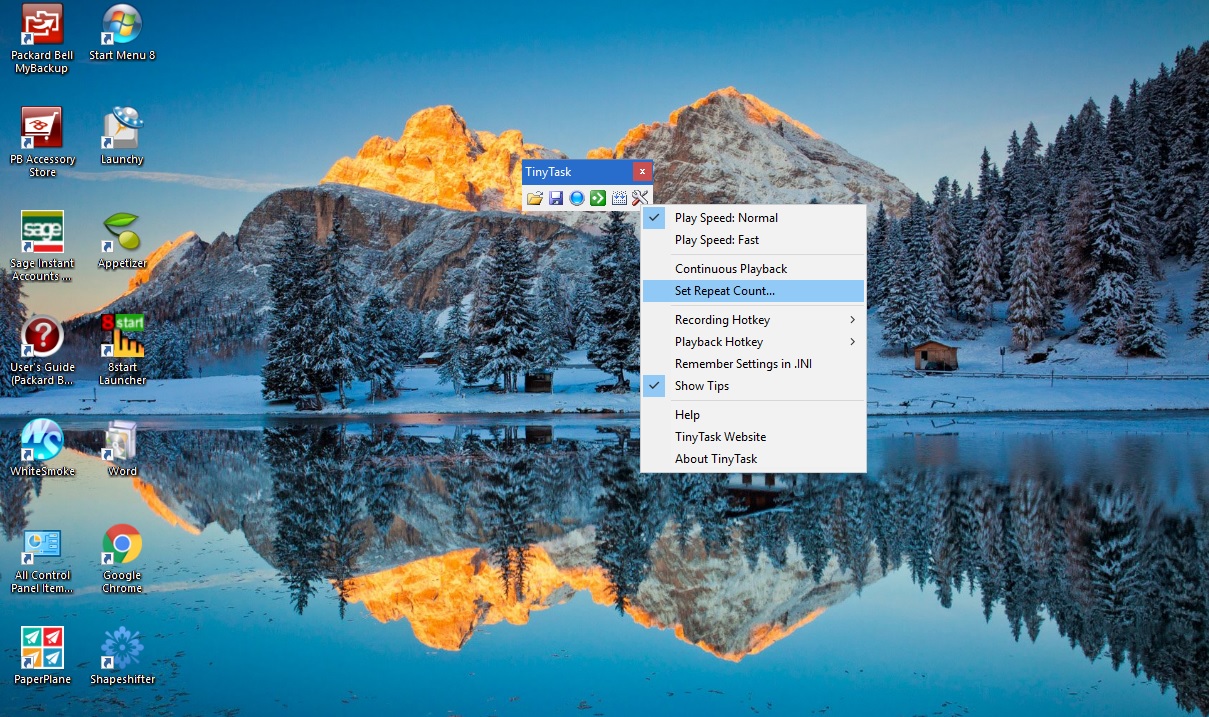

Настройка коммутаторов

Предполагая, что это статические VLAN, вы можете войти в утилиту управления VLAN вашего коммутатора через его веб-интерфейс и начать назначать порты различным VLAN. Многие коммутаторы используют макет таблицы, который позволяет вам отмечать опции для портов.

Если вы используете несколько коммутаторов, назначьте один из портов для всех ваших VLAN и установите его как магистральный порт. Сделайте это на каждом переключателе. Затем используйте эти порты для подключения между коммутаторами и распределения ваших VLAN на несколько устройств.

Подключение клиентов

Наконец, получение клиентов в сети не требует пояснений. Подключите клиентские машины к портам, соответствующим тем виртуальным локальным сетям, в которых они должны быть.

VLAN дома

Несмотря на то, что это может не рассматриваться как логическая комбинация, виртуальные локальные сети на самом деле имеют отличное применение в области домашних сетей, в гостевых сетях. Если вы не хотите настраивать корпоративную сеть WPA2 у себя дома и индивидуально создавать учетные данные для своих друзей и семьи, вы можете использовать виртуальные локальные сети, чтобы ограничить доступ ваших гостей к файлам и службам в вашей домашней сети.

Многие домашние маршрутизаторы более высокого уровня и специализированные микропрограммы маршрутизаторов поддерживают создание базовых виртуальных локальных сетей. Вы можете настроить гостевую VLAN с собственной информацией для входа, чтобы ваши друзья могли подключать свои мобильные устройства. Если ваш маршрутизатор поддерживает это, гостевая VLAN является отличным дополнительным уровнем безопасности, чтобы защитить зараженный вирусами ноутбук вашего друга от вашей чистой сети.